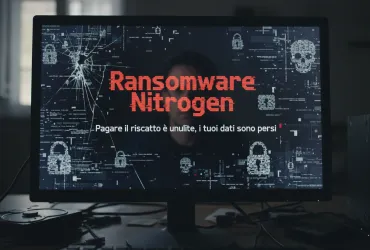

Gli esperti di sicurezza informatica raccomandano spesso alle vittime di ransomware di non pagare il riscatto richiesto dai criminali. Tuttavia, questo consiglio è particolarmente valido per chi è stato colpito dal gruppo Nitrogen: recuperare i propri dati è semplicemente impossibile.

Secondo una ricerca condotta da Coveware, che ha analizzato a fondo l'architettura interna del ransomware Nitrogen, un errore di programmazione nel codice del malware impedisce il ripristino dei file delle vittime tramite un decryptor. Di conseguenza, pagare il riscatto si rivela del tutto inutile.

Questa scoperta riguarda specificamente la variante del malware che prende di mira i sistemi VMware ESXi. Coveware ha evidenziato che il programma cifra i file utilizzando una chiave pubblica errata, rendendo impossibile la decrittazione anche per gli stessi criminali, anche se la vittima dovesse pagare per ottenere lo strumento di decrittazione.

Il ransomware Nitrogen commette un errore durante il caricamento in memoria di una nuova variabile di tipo QWORD, che finisce per sovrascrivere la chiave pubblica. Poiché il malware carica la chiave pubblica all'offset rsp+0x20, e il QWORD a 8 byte all'offset rsp+0x1c, i primi quattro byte della chiave pubblica vengono sovrascritti. Questo significa che il decryptor fornito dagli attaccanti non funzionerà mai.

"Normalmente, quando viene generata una coppia di chiavi pubblica e privata Curve25519, si genera prima la chiave privata e poi, a partire da questa, si deriva la chiave pubblica. La chiave pubblica corrotta risultante non è stata generata a partire dalla chiave privata, ma attraverso la sovrascrittura erronea di alcuni byte di un'altra chiave pubblica. Di fatto, nessuno conosce la chiave privata corrispondente alla chiave pubblica danneggiata", hanno spiegato gli esperti di Coveware.

Il gruppo Nitrogen è attivo dal 2023. Secondo Coveware, la sua origine risale alla fuga di notizie riguardanti il builder di Conti, un evento che ha portato alla nascita di numerosi altri gruppi che hanno adottato quel codice come base. Barracuda Networks, azienda specializzata in cybersecurity, ha osservato che Nitrogen si è gradualmente evoluto in un gruppo di estorsione a tutti gli effetti. Inizialmente, sviluppava malware per facilitare l'accesso iniziale ad altri hacker (anche se il gruppo stesso non vendeva tali accessi). Ha iniziato a estorcere direttamente le organizzazioni a partire da circa settembre 2024.

Anche alla luce di questa scoperta, che passerà alla storia come uno dei più clamorosi fallimenti delle bande di ransomware, è difficile trovarci qualcosa di divertente. L'errore nel codice trasforma questa banda di estorsori motivati dal guadagno finanziario in un disastro totale, dove entrambe le parti finiscono per perdere.

In sintesi, se siete stati colpiti dal ransomware Nitrogen, non pagate il riscatto. I vostri dati sono, purtroppo, irrimediabilmente persi a causa di un errore di programmazione nel malware stesso. Concentratevi invece sul ripristino dei sistemi da backup sicuri e sulla segnalazione dell'incidente alle autorità competenti.