Dopo 26 anni di utilizzo, Microsoft ha annunciato l'abbandono dell'algoritmo di crittografia RC4 (Rivest Cipher 4), una tecnologia che, nonostante la sua longevità, è stata afflitta da vulnerabilità e sfruttata in numerosi attacchi informatici. La decisione è stata presa a seguito di crescenti pressioni, inclusa una critica esplicita da parte del senatore americano Ron Wyden, e di una serie di incidenti di sicurezza di alto profilo.

L'algoritmo RC4, ideato nel 1987 dal matematico e crittografo Ron Rivest di RSA Security, era diventato il metodo di crittografia predefinito per Active Directory di Microsoft, introdotto nel 2000. Nonostante già nel 1994 fossero state dimostrate le sue debolezze, RC4 è rimasto un pilastro nella protezione di protocolli come SSL e TLS per oltre un decennio.

Sebbene Microsoft avesse aggiornato la piattaforma Active Directory per supportare algoritmi più robusti come AES, i server Windows continuavano a rispondere alle richieste di autenticazione tramite RC4. Questa persistenza ha reso le reti aziendali un bersaglio facile per gli hacker, come dimostrato dall'attacco al sistema sanitario americano Ascension, che ha compromesso i dati di 5,6 milioni di pazienti e causato interruzioni pericolose in 140 ospedali. Il senatore Wyden ha definito la situazione una "grave negligenza in materia di cybersicurezza".

La vulnerabilità Kerberoasting, nota dal 2014, è stata identificata come la causa principale dell'intrusione in Ascension. Microsoft ha annunciato che, entro la metà del 2026, aggiornerà le impostazioni predefinite del controller di dominio per il centro di distribuzione chiavi Kerberos (KDC) in Windows Server 2008 e versioni successive, consentendo solo la crittografia AES-SHA1. RC4 sarà disabilitato di default e potrà essere utilizzato solo se esplicitamente configurato da un amministratore di dominio.

L'algoritmo AES-SHA1 è considerato sicuro e supportato da tutte le versioni di Windows a partire da Windows Server 2008. Le versioni client successive a questa data si autenticano di default utilizzando standard più sicuri, con i server che rispondono di conseguenza. Il problema risiedeva nel fatto che i server Windows continuavano a utilizzare RC4 per impostazione predefinita nelle richieste di autenticazione, rendendo le reti vulnerabili agli attacchi Kerberoasting.

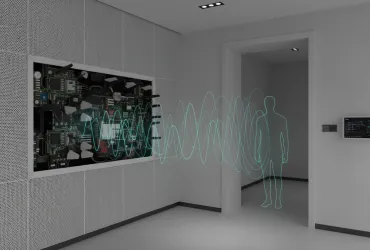

A partire dal prossimo anno, l'autenticazione tramite RC4 smetterà di funzionare a meno che gli amministratori non intervengano per abilitare l'algoritmo. Microsoft sottolinea l'importanza per gli amministratori di identificare tutte le macchine che utilizzano ancora RC4 nelle loro reti, poiché spesso questi sistemi obsoleti rimangono inosservati ma svolgono ancora funzioni cruciali. Per facilitare questo processo, Microsoft fornirà strumenti, tra cui un aggiornamento dei log KDC per tracciare le richieste e le risposte che utilizzano RC4 in Kerberos, e nuovi script PowerShell per analizzare i log degli eventi di sicurezza.

La migrazione da RC4 è stata una priorità per Microsoft negli ultimi dieci anni, ma la complessità del codice, che riflette 20 anni di modifiche e patch, ha reso il processo arduo. Inizialmente, l'azienda sperava di abbandonare l'algoritmo quest'anno, ma ha dovuto posticipare la decisione a causa di ulteriori vulnerabilità scoperte. Nonostante ciò, Microsoft ha apportato miglioramenti che hanno facilitato la transizione verso AES, riducendo drasticamente l'utilizzo di RC4.

Un aspetto critico della precedente implementazione di Active Directory era l'assenza di una "salt" crittografica e l'uso di una singola iterazione di hashing tramite l'algoritmo MD4. Il "salt" è un metodo che aggiunge dati casuali a ogni password prima dell'hashing, rendendo più difficile per gli hacker violare l'hash. MD4 è un algoritmo veloce che richiede risorse moderate. In contrasto, l'implementazione AES-SHA1 di Microsoft è significativamente più lenta e utilizza molteplici iterazioni di hashing, aumentando esponenzialmente il tempo e le risorse necessarie per un attacco.

In conclusione, l'abbandono di RC4 da parte di Microsoft segna un passo importante verso il rafforzamento della sicurezza informatica, affrontando vulnerabilità di lunga data e proteggendo meglio le reti aziendali da attacchi sempre più sofisticati. L'azienda si impegna a fornire gli strumenti necessari per una transizione fluida e sicura verso algoritmi di crittografia più moderni e robusti.