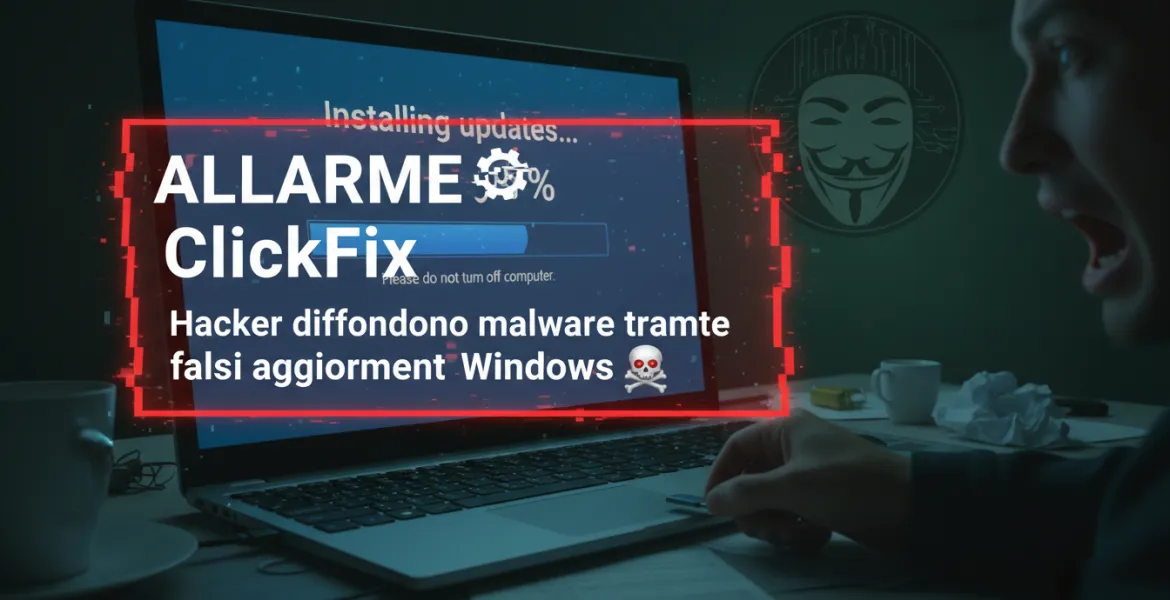

Il mondo della cybersecurity è in costante evoluzione, con i criminali informatici che affinano continuamente le loro tecniche per aggirare le difese e colpire le vittime. Una delle ultime minacce individuate è ClickFix, una campagna di attacchi che sfrutta l'ingegneria sociale e sofisticate tecniche di steganografia per infettare i sistemi degli utenti tramite falsi aggiornamenti di Windows.

Questi attacchi, osservati a partire dal 1° ottobre, si basano sull'inganno: gli hacker presentano agli utenti una pagina web a schermo intero che simula il "Centro aggiornamenti di Windows". Questa pagina fasulla invita la vittima a premere una sequenza di tasti specifica (Win + R) per aprire la finestra "Esegui" e incollare un codice apparentemente innocuo. In realtà, il codice, copiato automaticamente negli appunti tramite JavaScript, esegue comandi malevoli che installano software dannoso sul computer.

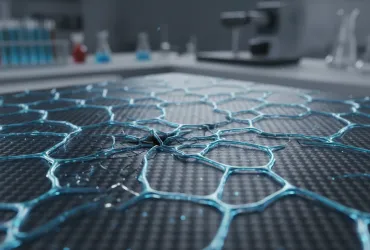

Tra i malware distribuiti tramite ClickFix, sono stati identificati LummaC2 e Rhadamanthys, entrambi progettati per rubare informazioni personali sensibili. La particolarità di questa campagna risiede nell'uso della steganografia per nascondere il codice malevolo all'interno di immagini. Invece di inserire semplicemente dati dannosi in un file, i criminali codificano il codice direttamente nei pixel di immagini PNG, utilizzando specifici canali di colore per ricostruire e decifrare il payload dannoso in memoria.

La tecnica di steganografia, che risale al 1499, permette di occultare l'esistenza stessa di un messaggio all'interno di un altro, rendendo più difficile la sua individuazione. In questo caso, il codice malevolo viene estratto dall'immagine PNG tramite un loader .NET chiamato Stego Loader, che decripta un blocco di dati cifrato con l'algoritmo AES e lo esegue tramite PowerShell.

L'attacco sfrutta un componente legittimo di Windows, mshta.exe, per eseguire codice JavaScript dannoso. Inoltre, i criminali utilizzano una tattica di offuscamento chiamata ctrampoline, che consiste nell'inserire migliaia di chiamate a funzioni vuote per rallentare l'analisi del codice da parte dei sistemi di sicurezza.

L'operazione di polizia internazionale "Endgame" del 13 novembre ha parzialmente smantellato l'infrastruttura utilizzata per diffondere il malware, ma alcune delle pagine web fraudolente sono ancora attive. Per difendersi da attacchi come ClickFix, gli esperti raccomandano di disabilitare la finestra "Esegui" in Windows e di monitorare attentamente processi sospetti, come explorer.exe che avvia mshta.exe o PowerShell. In caso di sospetto, è consigliabile controllare la sezione del registro di sistema RunMRU per verificare se sono stati inseriti comandi sospetti nella finestra "Esegui".

La minaccia ClickFix rappresenta un esempio lampante della continua evoluzione delle tecniche di attacco informatico e sottolinea l'importanza di rimanere vigili e adottare misure di sicurezza adeguate per proteggere i propri sistemi da queste insidie. Mantenere il sistema operativo aggiornato, utilizzare software antivirus affidabile e prestare attenzione ai segnali di allarme sono passi fondamentali per difendersi da questo tipo di minacce.